Phishing è una parola sempre più usata in rete ed è qualcosa da cui i più esperti ci consigliano di stare alla larga. Come per qualsiasi cosa, tuttavia, per evitare e sconfiggere il nemico è assolutamente necessario… conoscerlo!

Nelle righe in basso cercheremo di spiegarvi brevemente ma in modo esauriente cosa è il phishing, come funziona un attacco del genere e come fare a difendersi al meglio.

Premettiamo che non si tratta di nulla che abbia a che fare con ransomware o minacce simili e che non è una leggenda metropolitana ma succede davvero! E, se ne cadiamo vittime, può provocare danni ancora peggiori!

Cos’è il phishing?

La parola phishing deriva dall’inglese fishing che, letteralmente, significa “andare a pesca“. Se si chiama così c’è un motivo!

La frode informatica del phishing non è infatti diretta ad un individuo o una categoria precisa di individui, ma viene indirizzata su larga scala per raccattare più vittime possibili. Insomma, in un attacco simile il criminale lancia l’amo ed aspetta che i pesciolini abbocchino!

Come già detto il phishing è una frode informatica e mira a rubare i dati sensibili degli utenti, con particolare preferenza per numeri di carta di credito, codici fiscali, scansione di codici sensibili e quant’altro da cui i criminali possano trarre guadagno.

Il metodo che i criminali prediligono per assestare attacchi di phishing è quello di accostare false email ad altrettanti siti web fasulli; sfortunatamente, però, la fantasia di questi malintenzionati porta a studiare metodi sempre più originali (e purtroppo più efficaci).

Come funziona un attacco di phishing?

Come abbiamo detto negli attacchi di phishing i criminali gettano l’esca ed attendano che il pesce abbocchi.

L’esca preferita è sicuramente un’email falsa: il criminale di turno diffonde a tanti indirizzi di posta in blocco (presi da liste pubbliche, da hack trapelati, da liste di marketing ed altro) un messaggio fingendo di essere un istituto di credito bancario o postale, un parente lontano che vuole offrirci un’inaspettata eredità, un negoziante che vuole concludere un affare o altro.

Solitamente i pescatori preferiscono fingersi istituti bancari, noti servizi online (come Microsoft, Google, Spotify o altri) e diffondono email fasulle pretendendo che:

- un fantomatico conto corrente stia scadendo e c’è bisogno di confermare la password;

- c’è un’offerta di lavoro ma c’è bisogno di documenti o di inserire le credenziali della carta di credito per ottenere l’accesso “esclusivo”;

- per qualche oscuro motivo bisogna comunicare la password come risposta all’email;

- per qualche oscuro motivo c’è bisogno di confermare la carta di credito digitandone il numero ed il codice di sicurezza;

- per qualche oscuro motivo bisogna confermare la propria identità inviando documenti scannerizzati, magari anche a colori…

- …altre scuse simili.

Solitamente l’email falsa in questione contiene un link ad un sito web nel quale l’utente potrà inserire le informazioni richieste. E sul quale ovviamente noi non dovremo mai sbarcare, poiché il tutto (email e sito web) è un grosso tentativo di truffa.

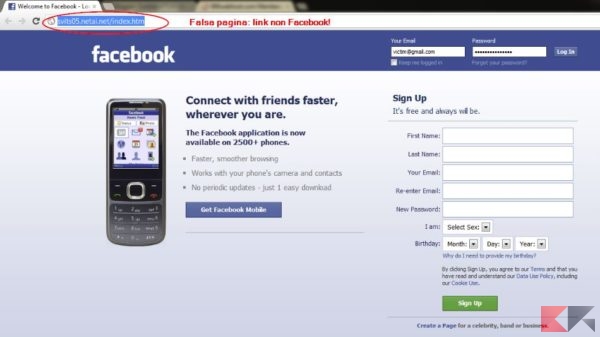

Inoltre l’email falsa potrebbe dirottarci in siti graficamente simili – spesso identici – a noti servizi online (come Facebook, Google, Microsoft e via dicendo), che possano indurci a scrivere le nostre credenziali per rubarle.

Riconoscere un’email falsa non è difficile: vi abbiamo spiegato come fare in una nostra precedente guida.

Come vi abbiamo anticipato la fantasia dei criminali è senza limite, dunque dobbiamo aspettarci tentativi di phishing che si diffondono anche tramite messaggistica istantanea (WhatsApp, Telegram e Messenger), social network (Facebook, Twitter) ed altri frequentati canali di comunicazione, che solitamente riportano al sito web esca. Non sono da escludere neanche programmi e app per computer e telefono, specie se provenienti da fonti non proprio affidabili.

Come ci si difende dal phishing?

Ora che abbiamo scoperto cosa è il phishing è abbastanza semplice capire anche come possiamo difenderci. In linea generale è assolutamente necessario non inserire informazioni personali, men che meno numeri di conto, numeri di carta o quant’altro in posti della rete ignoti.

Soprattutto, dobbiamo avere bene in mente il concetto che, in caso di problemi col nostro conto, con la nostra carta, con i nostri dati o quant’altro, sarà il nostro istituto di credito a contattarci telefonicamente e a chiederci di recarci in sede. Nessuno mai si sognerebbe di chiederci di immettere dati sensibili in rete!

Lasciando da parte il phishing con il metodo del “conto che scade”, in generale dobbiamo imparare a riconoscere a colpo d’occhio siti web falsi o finti moduli dati che possano provocare il furto dei nostri dati. Possiamo dare una prima “scrematura” darla guardando l’indirizzo web sulla barra del browser e notando la lingua della pagina; in particolare, facciamo attenzione ad indirizzi strani (ad esempio www.facebook.123stella.com che può “sembrare” Facebook) e stampiamoci in mente che le pagine di phishing (così come i messaggi) spesso pullulano di errori di grammatica.

Stiamo attenti alle offerte fin troppo convenienti di qualsiasi tipo (che siano acquisti, offerte di lavoro e via dicendo), stiamo bene attenti ai canali di comunicazione su cui lasciamo i nostri dati (tassativamente da evitare email, social network e soprattutto piattaforme di acquisti tra “privati”) e, in generale, diamo meno informazioni possibili, solo se strettamente richieste e, soprattutto, soltanto su siti che offrono protezione sicura e cifrata (i siti in https://).

Seguendo queste dritte abbasseremo, e non di poco, le probabilità di cadere vittime di un attacco di phishing; il resto lo farà l’esperienza!